「セキュリティは、Elasticsearch、Kibana、Logstash が提供する最も素晴らしい機能の 1 つです。 ELK スタックには、SSL/TLS 暗号化、ユーザー権限、ロールなどのセキュリティ機能が構成されています。

そのため、Elasticsearch へのリクエストを実行する場合、リクエストには受信リクエストに認証トークンが含まれます。 Elasticsearch は、このトークンを抽出して使用し、要求されたアクションを承認して完了します。

Elasticsearch はトークンを拒否し、リクエストから認証トークンが欠落していない場合はエラーを返します。

ただし、匿名のリクエストを許可する必要がある場合もあります。これは深刻なセキュリティ上の問題であり、本番環境では実装すべきではありませんが、開発モードにはメリットがあります。」

したがって、このチュートリアルでは、Elasticsearch で匿名ログインを構成して有効にする方法を示します。

Elasticsearch で匿名ユーザーを有効にする

有効にするには、Elasticsearch 構成ファイルで 1 つ以上のロールを割り当てる必要があります。

たとえば、es_anonymous_user ユーザーに匿名アクセスを許可するには、Elasticsearch 構成ファイルを編集します。

$ 須藤 ナノ / 等 / 弾性検索 / エラスティックサーチ.yml

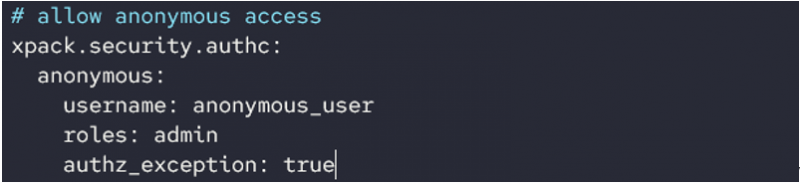

構成を次のように追加します。

匿名:

ユーザー名: anonymous_user

役割: 管理者

authz_exception: 真実

構成は、指定されたユーザー名の匿名ログインを指定します。前述のように、指定しない限り、これはデフォルトで _es_anonymous_user になります。

ロールは、匿名のユーザー名に関連付けられたロールを定義します。この場合、管理者の役割を匿名ユーザーに割り当てます (非推奨)。

最後に、例外を返すかどうかを指定します。 true の場合、匿名ユーザーが権限のないアクションを実行すると、リクエストは HTTP 403 を返します。

kibana で匿名ユーザーを有効にするには、kibana.yml に次のエントリを追加します。

xpack.security.authc.providers:basic.basic1:

注文: 0

匿名.匿名1:

注文: 1

資格:

ユーザー名: 「anonymous_service_account」

パスワード: 「anonymous_service_account_password」

サービスを保存して再読み込みします。

終了

この記事では、それぞれの構成ファイルを編集して、Elasticsearch と Kibana の匿名アクセスを有効にする方法について説明します。