セグメンテーション違反は、詳細なエラー メッセージが表示されずにクラッシュが発生することが多いため、デバッグが困難な場合があります。ただし、GDB (GNU デバッガー) のようなツールは、エラー時のプログラムの状態とスタック トレースを調べることで、セグメンテーション フォールトの原因を特定するのに役立ちます。

セグメンテーション違反は通常、プログラミング エラーによって発生し、バグとみなされます。これらは、問題のあるコードを確認して修正することで修正する必要があります。セグメンテーション違反の一般的な原因は次のとおりです。

- null または初期化されていないポインターの逆参照

- 配列の制限外での書き込みまたは読み取り

- 以前に割り当て解除または解放されたメモリの使用

- スタックのオーバーフローまたはスタックの破損

- 初期化されていない変数の使用

コードを注意深く調べ、GDB などのデバッグ ツールを使用することで、セグメンテーション違反を特定して修正し、プログラムが正しく動作し、これらのエラーが発生しないことを確認できます。

GDB デバッガー

GDB (GNU Debugger) は、セグメンテーション違反など、コンパイルされたプログラムの問題を特定して分析するのに役立つ強力なデバッグ ツールです。これにより、プログラムの状態を調べ、ブレークポイントをトリガーし、実行フローを観察できます。

GDB を効果的に使用してセグメンテーション フォールトをデバッグするには、有効なデバッグ シンボルを使用して C++ プログラムをコンパイルする必要があります。これらのシンボルには、デバッグ プロセスに役立つプログラムの構造、変数、関数に関する追加情報が含まれています。

GDB を使用した C++ でのセグメンテーション違反の検出

セグメンテーション違反を引き起こすコード スニペットの例を次に示します。

#include整数 主要 ( ) {

整数 * ptr = nullptr ;

* ptr = 5 ;

戻る 0 ;

}

まずはコードを説明しましょう。次に、前のコードでのセグメンテーション違反の検出について段階的に説明します。

「#include

main() 関数内には、int* 型のポインタ変数「ptr」の宣言があります。「nullptr」値は、ポインタの初期化として使用されます。これは、ポインタが何もポイントしていないことを示す特別な null ポインタ値です。有効なメモリの場所。

逆参照は、次の行「*ptr = 5;」のヌル ポインタ「ptr」を使用して行われます。この場合、「ptr」は「nullptr」に設定されているため、アクセスできる有効なメモリ位置はありません。

ここで、セグメンテーション違反を見つけるためにプログラムをコンパイルするために採用する必要があるいくつかの手順について説明します。

ステップ 1: デバッグシンボルを有効にする

まず、有効なデバッグ シンボルを使用して C++ プログラムをコンパイルしてください。コンパイル中に実行可能ファイルにデバッグ情報を提供するには、「-g」フラグを使用します。 「main.cpp」という C++ ファイルがある場合を考えてみましょう。

$ g++ -g main.cpp -O 主要ステップ 2: GDB を実行する

デバッグ シンボルを使用してプログラムをコンパイルしたら、実行可能ファイルを引数として渡して GDB を実行します。

$ gdb 主要ステップ 3: プログラムを開始する

GDB プロンプトで「run」または「r」を入力してプログラムを開始します。

$ ( gdb ) 走るプログラムの実行が開始されます。

ステップ 4: セグメンテーション違反を特定する

プログラムは、セグメンテーション違反が発生するまで実行を続けます。その後、プログラムは実行を停止し、GDB はエラー メッセージを生成します。

たとえば、ヌル ポインタが指すメモリ位置に値 5 を割り当てようとすると、セグメンテーション フォールトが発生する、前に説明したコードを考えてみましょう。プログラムはセグメンテーション違反が発生した行で直ちに終了します。

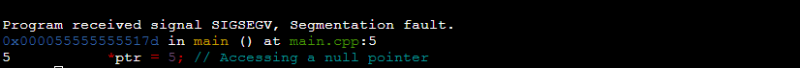

このプログラムを GDB で実行すると、次のような出力が表示されます。

この出力は、「main.cpp」ファイルの 5 行目の main 関数でセグメンテーション違反が発生したことを示しています。

ステップ 5: スタック トレースを調べる

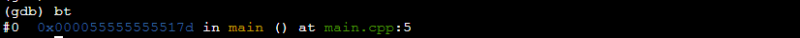

セグメンテーション違反についてさらに詳しく知るには、「backtrace」コマンドまたは単に「bt」を使用してスタック トレースを調べることができます。このコマンドは、クラッシュにつながる一連の関数呼び出しを表示します。

$ ( gdb ) ところでセグメンテーション違反の前に呼び出された関数を示すスタック トレースが表示されます。

この出力は、セグメンテーション違反が「main.cpp」ファイルの 5 行目の main 関数で発生したことを示しています。

ステップ 6: ブレークポイントを設定する

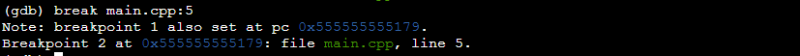

さらに調査するには、コードの特定の行にブレークポイントを設定して、その時点でプログラムの実行を停止します。これにより、プログラムの状態と変数を検査できるようになります。たとえば、「main.cpp」の 5 行目にブレークポイントを設定するには、次のように「break」コマンドを使用します。

$ ( gdb ) 壊す メイン.cpp: 5これにより、「main.cpp」ファイルの 5 行目にブレークポイントが設定されます。

ステップ 7: 実行を再開する

ブレークポイントを設定した後、「Continue」コマンドまたは単に「c」を使用してプログラムの実行を再開します。

$ ( gdb ) 続くプログラムはブレークポイントに到達するまで実行を続けます。

ステップ 8: 変数とコードを検査する

プログラムがブレークポイントで停止したら、さまざまな GDB コマンドを使用して変数を調べ、コードをステップ実行して、セグメンテーション違反の原因を調査できます。

ステップ 9: GDB を終了する

デバッグが終了したら、「quit」コマンドを使用して GDB を終了できます。

$ ( gdb ) やめるここでは、GDB を使用して C++ プログラム内のセグメンテーション フォールトを検出する方法の基本的な概要を説明します。 GDB には、デバッグに役立つ多くの機能やコマンドが用意されており、より詳細な情報については、GDB のドキュメントを参照してください。

結論

この記事では、GDB を使用して C++ でセグメンテーション違反を見つける方法を示します。実行する必要がある手順について説明しました。これらの手順では、GDB を使用して C++ でセグメンテーション違反を見つける方法について包括的に説明します。これらの手順に従い、GDB の機能を利用することで、C++ プログラム内のセグメンテーション違反の原因を効果的に特定してデバッグできます。