概要

この記事では、次の側面に関する情報を提供します。

- AWS Secret Managerとは何ですか?

- AWS コンソールを使用して AWS Secret Manager でシークレットを変更する方法?

- ボーナスヒント: AWS Secret Manager の主な機能

- 結論

AWS Secret Managerとは何ですか?

AWS Secret Manager は、アプリケーションの機密情報を暗号化して保護するために使用されます。このような機密情報には、データベース認証情報、OAuth トークン、API キーが含まれます。これ 情報 と呼ばれます 「秘密」 。

AWS Secret Manager は、セキュリティ目的で認証情報をソース コードに保存したくない開発者にとって非常に便利です。これらのシークレットには、シークレット マネージャーへのランタイム呼び出しを行うことでアクセスできます。 Secret Manager を使用することで、開発者はアプリケーションのセキュリティが侵害される可能性を防ぐことができます。

AWS コンソールを使用して AWS Secret Manager でシークレットを変更する方法?

ユーザーは、自動ローテーション スケジュールを使用してシークレットのセキュリティを向上させることができます。 これらのシークレットを複数のリージョンにデプロイする 。 AWS Secret Manager を使用すると、ユーザーはキーと値のペアまたは JSON ドキュメントのいずれかにシークレットを保存して保護できます。ここで、JSON ドキュメントは、ユーザーがサイズ 64 KB のシークレットを管理するのに役立つことは注目に値します。

Amazon RDS 認証情報を AWS Secret Manager に保存する方法について詳しくは、次の記事を参照してください。 「Secret Manager を使用して Amazon RDS 認証情報を保存する方法」 。

シークレットを変更するにはいくつかの方法があります。その一部は次のとおりです。

- 方法 1: シークレットの値を更新する

- 方法 2: シークレットの暗号化キーを変更する

- 方法 3: シークレットのタグを変更する

- 方法 4: シークレットを削除する

- 方法 5: シークレットを復元する

- 方法 6: シークレットの説明を変更する

方法 1: Secret の値を更新する

ユーザーがシークレットの値を更新すると、AWS はシークレットのラベルを次のように置き換えます。 「AWSカレント」。 ラベルが付いている古いバージョンの Secret にアクセスできます。 「AWS前」 。

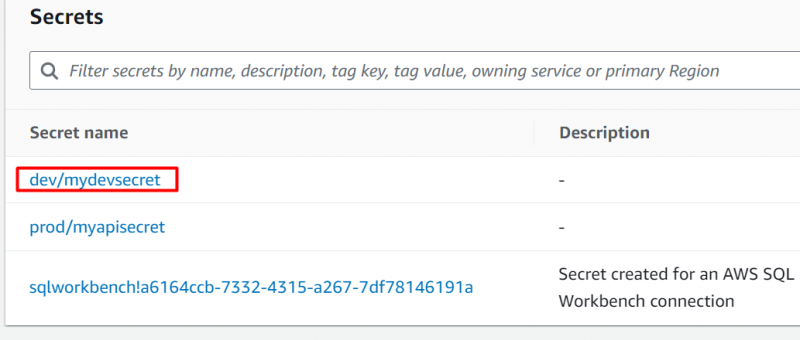

AWS 上で Secret Manager ダッシュボード 、 クリックしてください 名前 秘密の:

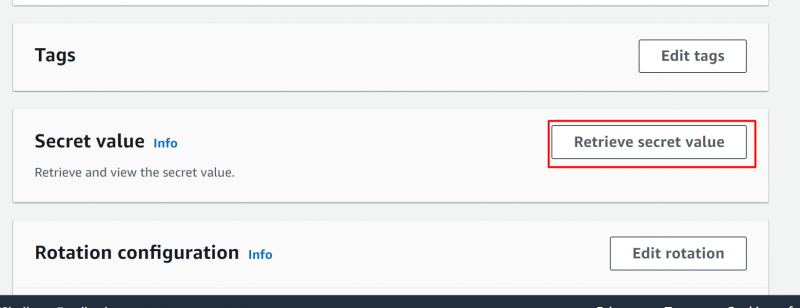

下へスクロール インターフェースを見つけて、 シークレット値セクション 。ここで、 「秘密の値を取得する」 ボタン:

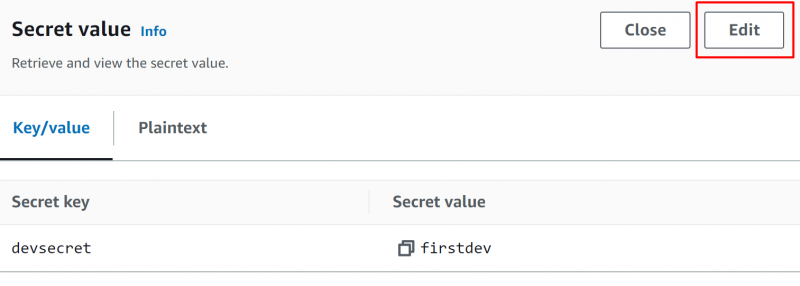

以下のインターフェースが表示されます。クリックしてください '編集' ボタンを押す 値を変更する 秘密の:

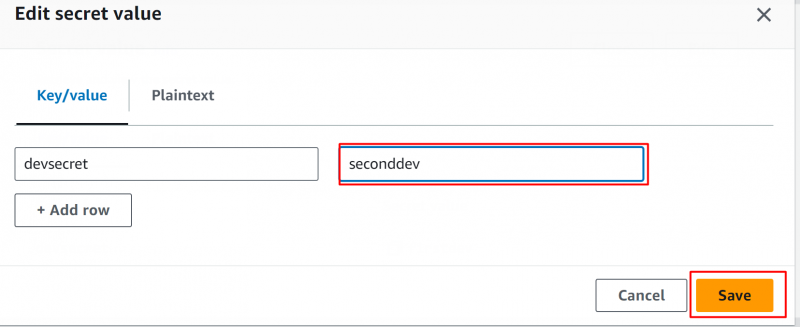

ポップアップウィンドウが表示されます。この窓には、 値を編集する シークレットの '保存' ボタン:

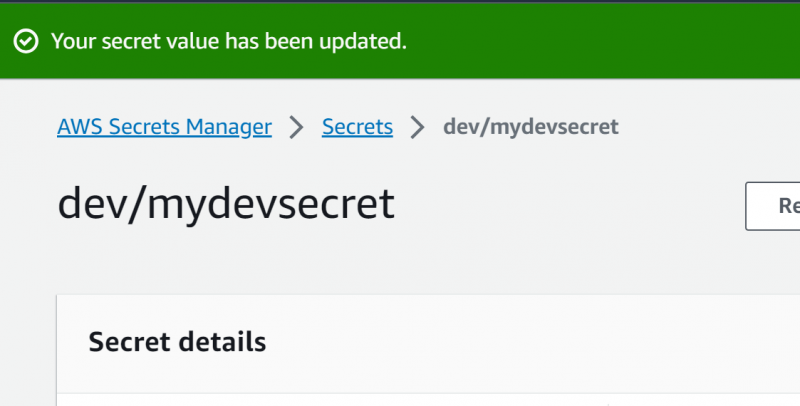

秘密の値は 無事に 更新しました:

方法 2: Secret の暗号化キーの値を変更する

暗号化によりセキュリティが強化され、シークレットへのアクセスがフィルタリングされます。 Secret Manager は、シークレットの保護のために AWS KMS によるエンベロープ暗号化を使用します。 AWS がデフォルトで提供するのは、 aws/シークレットマネージャー 推奨される方法であるマネージド キー。ただし、ユーザーはカスタマー マネージド キーを使用することもできます。

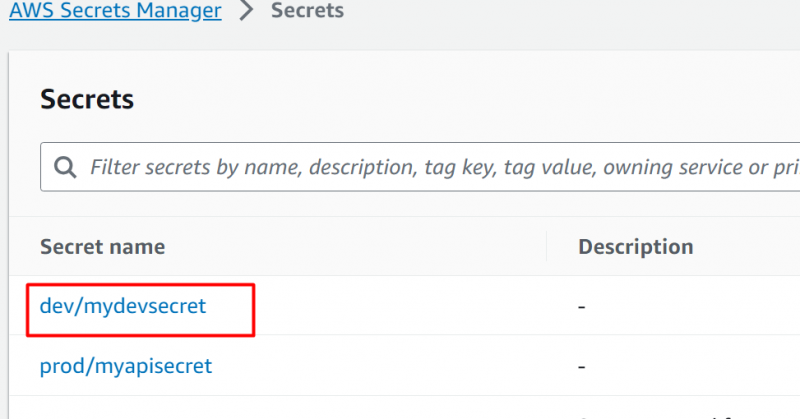

AWS 上で Secret Manager ダッシュボード 、暗号化キーの値を変更するシークレットを選択します。

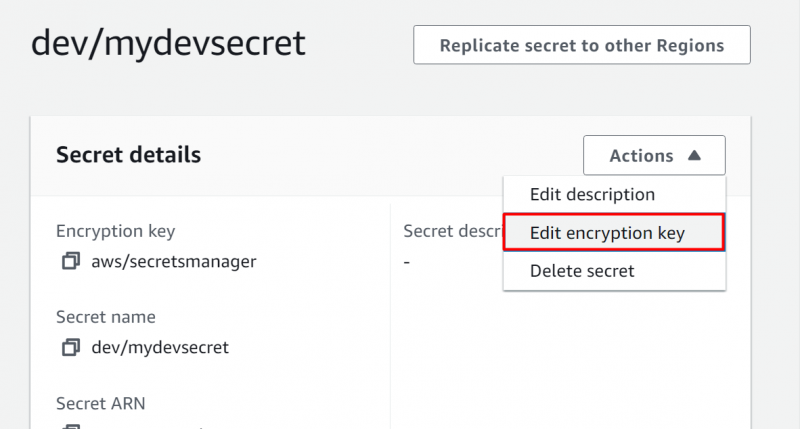

表示されたインターフェイスで、 '行動' ボタン。これにより、 ドロップダウンメニュー 。クリックしてください 「暗号化キーの編集」 オプション:

で 暗号化キーを編集する 窓 、ユーザーはキーを選択するか、 「新しいキーを追加」 オプション。暗号化キーの値を変更した後、 '保存' 変更を適用するボタン:

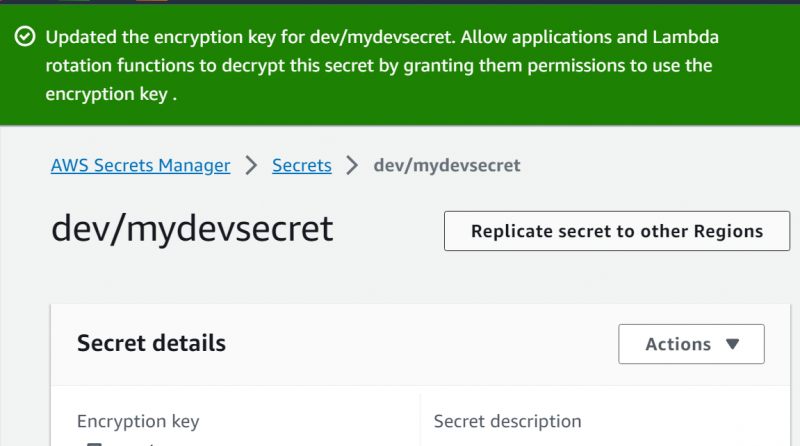

AWS は、 確認メッセージ これは、値が正常に更新されたことを示します。

方法 3: AWS Secret Manager でシークレットのタグを変更する

タグは、ユーザー定義のキーとオプションの値で構成されるラベルです。タグを使用すると、ユーザーは AWS リソースを簡単に管理、検索、フィルタリングできます。シークレットに関連付けられたタグを使用して、アクセスを許可または拒否することもできます。 AWS はリソースのタグ付けに関する標準に従っていることに注意してください。ユーザーは標準の命名スキームを使用し、機密データをタグに保存しないようにすることをお勧めします。

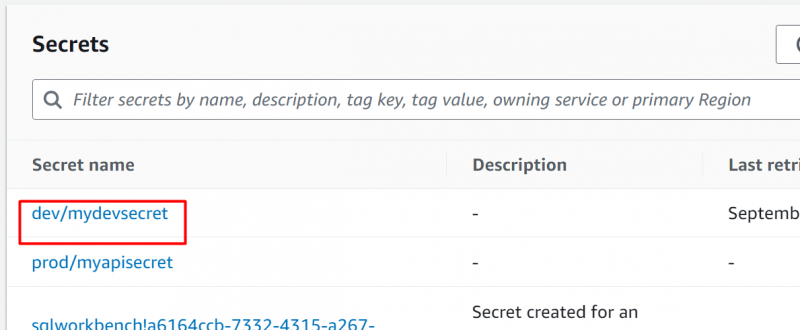

シークレットのタグを変更するには、 秘密 から AWS シークレットマネージャー :

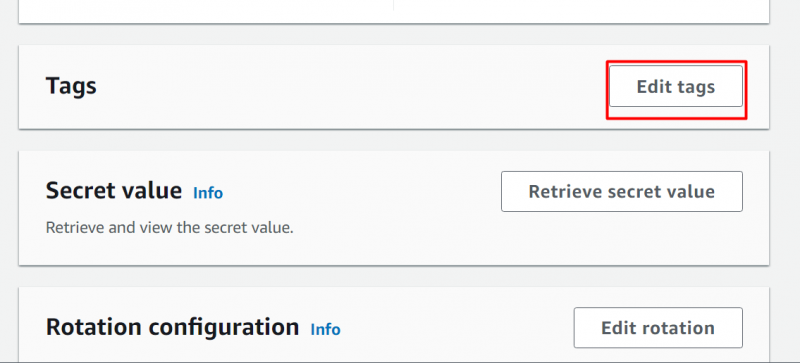

次のインターフェイスから、 「タグ」 セクション。このセクションでは、 「タグを編集」 ボタン:

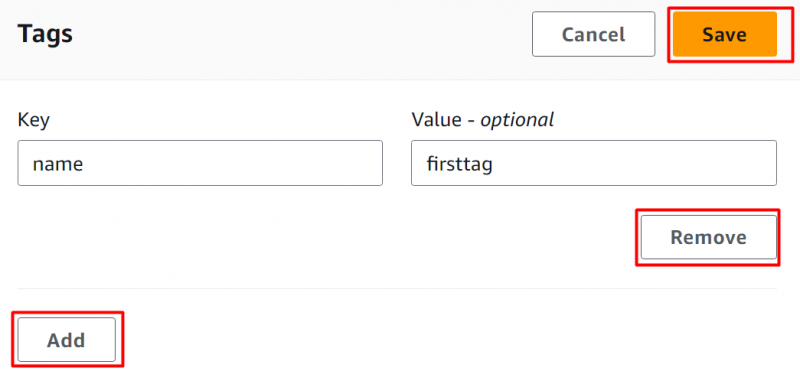

を提供します。 キーと値のペア タグを探して、 保存 変更を適用するボタン:

- 追加: シークレットに複数のタグを追加するには、「追加」ボタンをクリックします。

- 取り除く: 同様に、既存のタグを削除するには、「削除」ボタンをタップします。

方法 4: シークレットを削除する

シークレットは削除することが重要であるため、シークレット マネージャーはシークレットをすぐには削除しません。代わりに、ユーザーはシークレットの削除をスケジュールします。スケジュールされた時間中は、シークレットにはアクセスできなくなります。

複製されたシークレットの場合、ユーザーは最初にレプリカ シークレットを削除する必要があり、その後、プライマリ シークレットが削除されます。

シークレットを作成した後、 秘密を選ぶ Secret Manager ダッシュボードから:

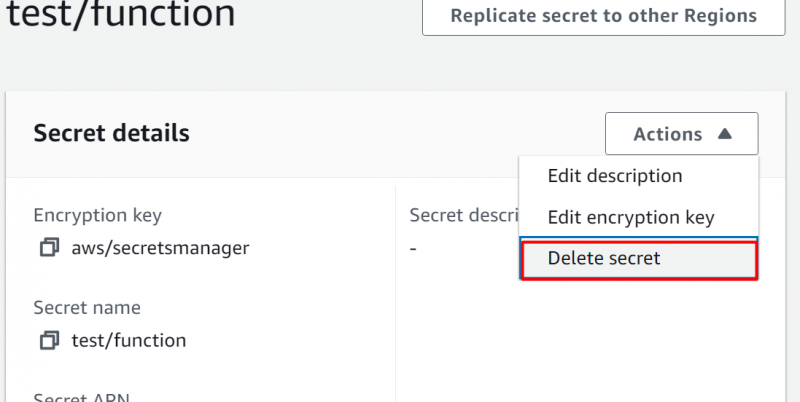

次のインターフェイスが表示されます。クリックしてください '行動' インターフェースからタブをクリックします。から ドロップダウンメニュー の 「アクション」タブ 、 を選択 「シークレットを削除」 ボタン:

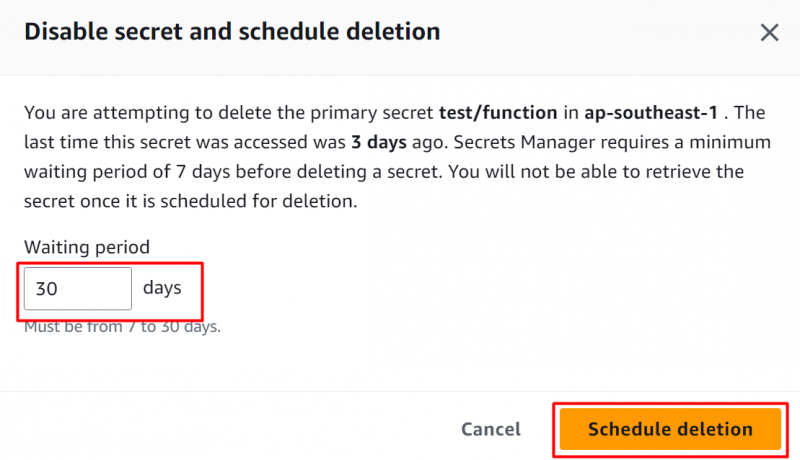

ポップアップウィンドウが表示されます。このウィンドウで、ユーザーは次の期間までの日数を指定して削除をスケジュールできます。 7~30日 の中に 「待機期間」 セクション。設定後、 「スケジュールの削除」 ボタン:

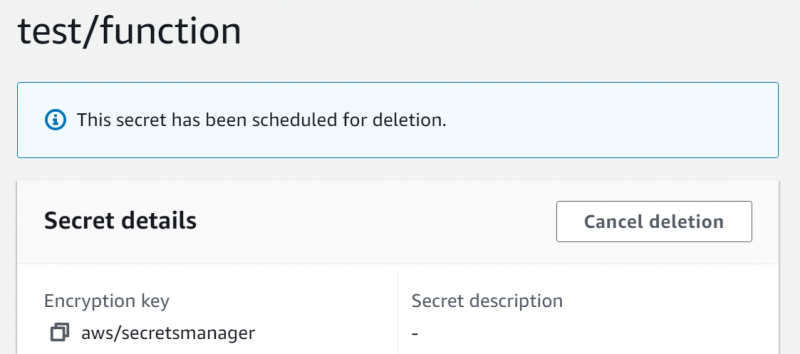

AWS は、 確認メッセージ シークレットのスケジュールが成功すると:

方法 5: シークレットを復元する

シークレットの削除がスケジュールされている場合、そのシークレットは非推奨のシークレットとしてマークされ、直接アクセスできなくなります。このシークレットへのアクセス不可能性は、回復期間が終了するまで残ります。指定された回復期間が経過すると、シークレットは完全に削除されます。

ただし、シークレットは、以下に示すいくつかの簡単な手順に従うことで復元できます。

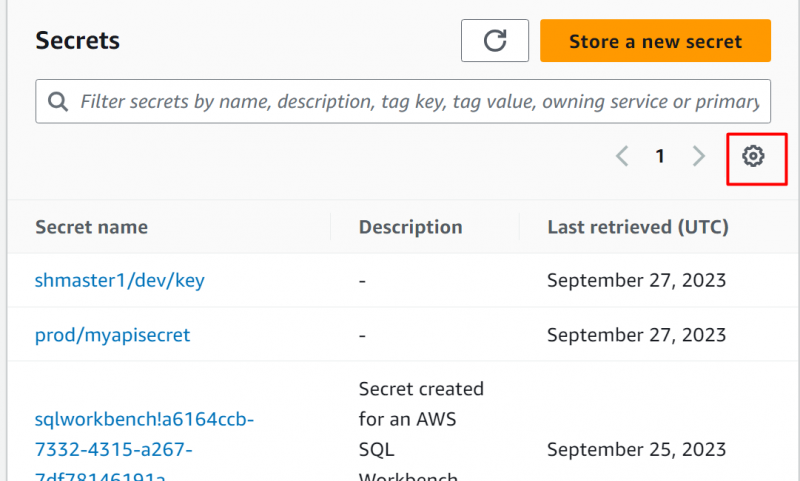

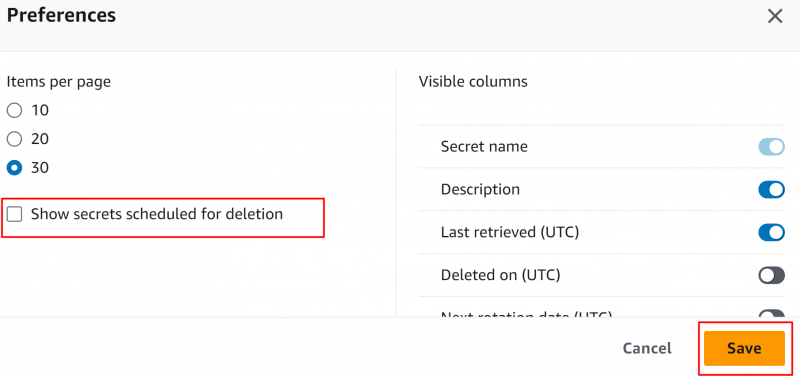

誤って削除したシークレットを復元するには、ユーザーはいくつかの簡単な手順に従うことができます。シークレットを復元するには、 '環境設定' アイコンは 右上隅 インターフェースの:

表示されたポップアップ ウィンドウで、 「削除予定のシークレットを表示」 オプション。デフォルトのまま、 '保存' ボタン:

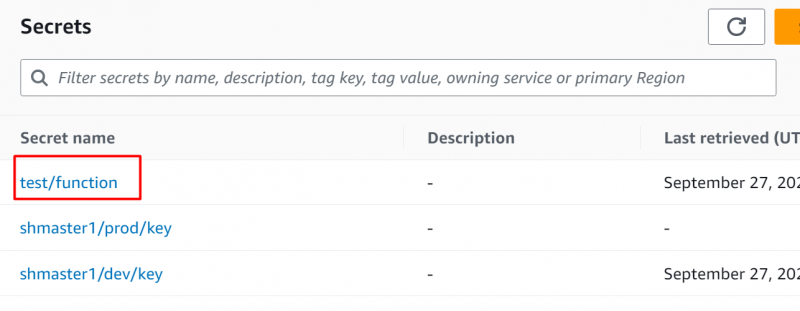

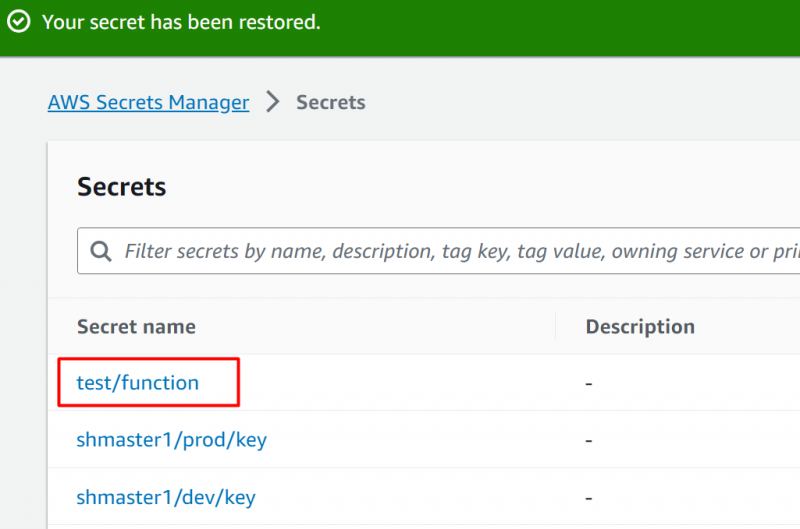

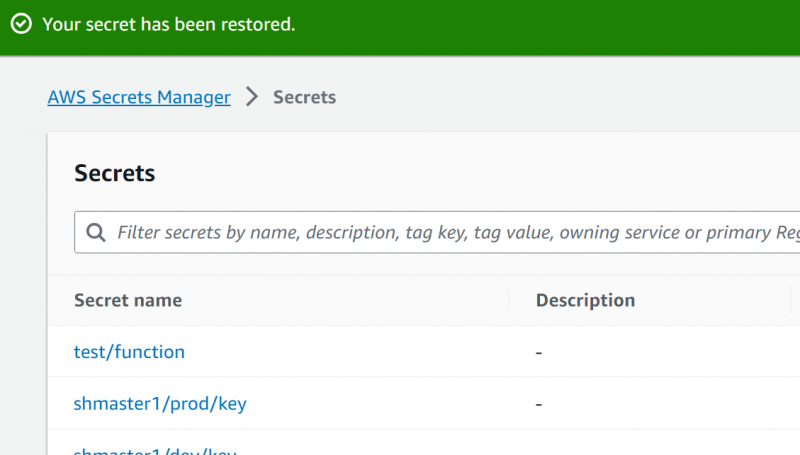

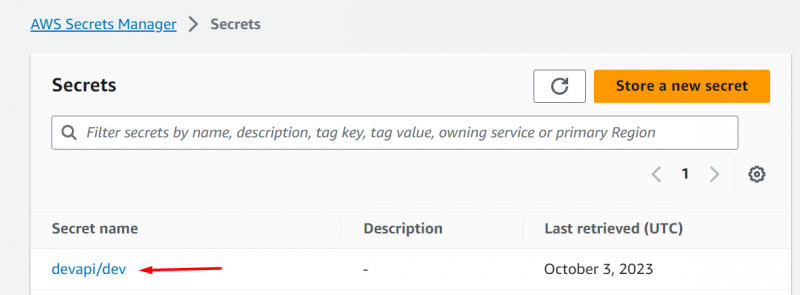

AWS は確認メッセージを表示します。ダッシュボード上には、すべての 秘密 それは 削除予定 になるだろう 表示される ユーザーに。削除予定時間を過ぎていないシークレットのみが表示されることに注意してください。クリックしてください 秘密 あなたがしたいこと 復元する :

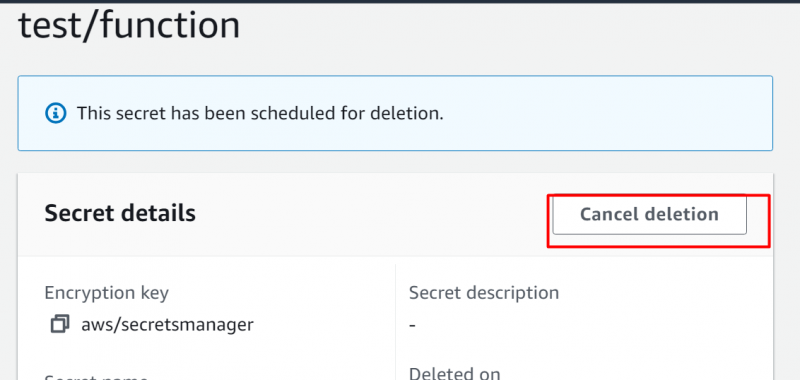

クリックしてください 「削除をキャンセル」 ボタンをクリックして、シークレットの削除スケジュールを終了します。

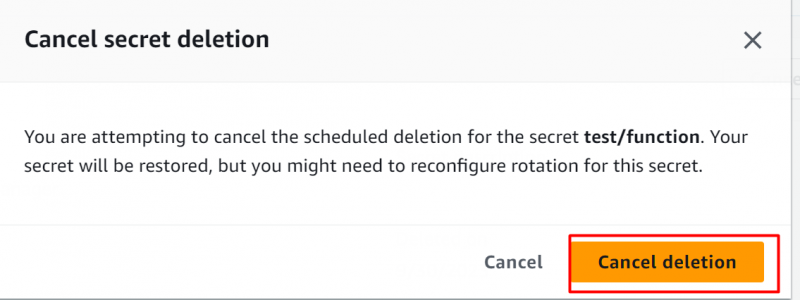

確認する をタップして削除します 「削除をキャンセル」 ボタン:

その秘密は 正常に復元されました AWS 確認メッセージに示されているように、次のようになります。

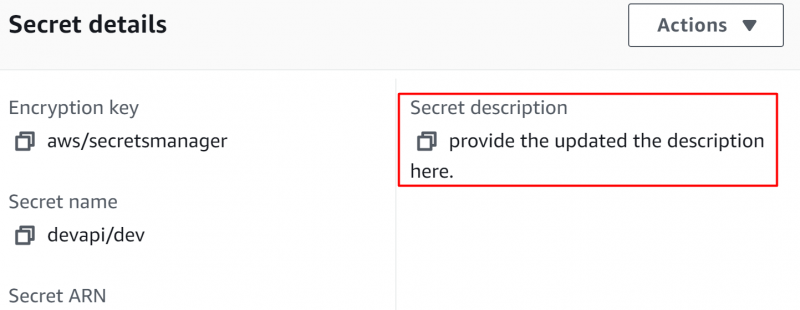

方法 6: シークレットの説明を変更する

値の更新、キーの変更、シークレットの削除と復元とは別に、AWS ユーザーはシークレットの説明を編集することもできます。シークレットの説明を変更するには、AWS Secret Manager ダッシュボードからシークレットを選択します。

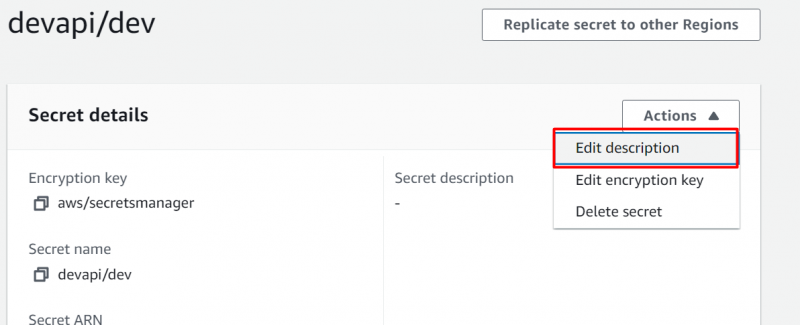

次のインターフェイスで、 '行動' ボタンをクリックして、 「説明を編集」 ドロップダウン リストのオプション:

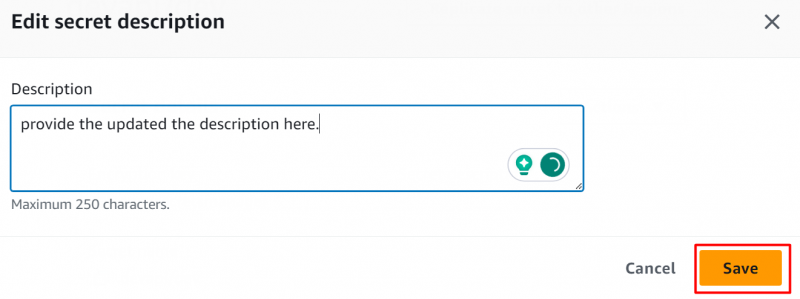

これにより、次のダイアログ ボックスが開きます。の中に 説明 フィールドで説明を編集し、 保存 変更を適用するボタン:

説明は正常に更新されました:

このガイドの説明は以上です。

ボーナスヒント: AWS Secret Manager の主な機能

ユーザーが AWS Secret Manager で実行できるさまざまなアクションについて説明しながら、認証情報を保存および保護するための頼りになるサービスとなる Secret Manager の主要な機能をいくつか見てみましょう。

シークレットを安全にローテーションする : このサービスは、MySQL、PostgreSQL、Lambda 関数、Aurora、RDS などの AWS サービスの膨大なポートフォリオの組み込み統合を提供します。アプリケーションの破損を防ぐために、シークレットをローテーションしながらバージョニングを有効にすることをお勧めします。 。

きめ細かいアクセス制御 : タグを使用した認証情報へのアクセス、スケーラビリティのための階層名の実装、クロスアカウント アクセスなど、認証情報を保護するための複数の方法が提供されています。

監査と監視: ユーザーは、AWS の暗号化キー サービスを使用してシークレットを暗号化および復号化し、CloudWatch や CloudTrail などでアクティビティを監視できます。

使った分だけ: AWS Secret Manager は従量課金制モデルに従っています。これは、ユーザーが利用した機能に対してのみ料金が請求されることを意味します。

結論

AWS シークレット マネージャーでシークレットを変更するには、ユーザーはタグと暗号化キーの変更、キーの値の更新、シークレットの削除と復元を行うことができます。 AWS Secret Manager を使用すると、ハードコーディングが取り除かれ、アプリケーションのセキュリティ アーキテクチャが向上します。これらの値は、Secret Manager を通じて実行時にアクセスされるシークレットの値に置き換えられます。この記事は、AWS Secret Manager でシークレットを変更するためのステップバイステップのマニュアルです。